Identificación de usuarios de Palo Alto

Como procede PA para identificar usuarios:

Por defecto PA va a coger la información que le esté proporcionando el agente, el agente tiene distintos métodos para obtener la información, 1: consultar los logs de seguridad de los controladores de dominio, 2: consultar sesiones abiertas en el controlador de dominio para ver procedencia/usuario, 3: queries WMI a los equipos sin identificar.

Adicionalmente, PA permite configurar un portal cautivo, este portal cautivo puede ser explicito (portal con logon y password) o transparente (mediante NTLM). Para que el portal cautivo identifique a usuarios debemos crear una política de Portal cautivo, si no se crea dicha política nunca se llevará a cabo la identificación de usuarios mediante ese método.

El “flujo” es el siguiente, PA recibe un tráfico de un origen determinado, acto seguido comprueba si para la zona de origen del tráfico tenemos activada la opción de identificación de usuarios, si la tiene marcada comprobará si tiene un mapeo para esa IP de origen, en caso contrario, si el equipo no dispone de un mapeo usuario-IP, lo siguiente será comprobar si tiene una política de portal cautivo, en caso de ser así llevará a cabo la identificación mediante portal cautivo (en cualquiera de sus dos formas), si no es así no se llevará a cabo el mapeo usuario-IP. Finalmente independientemente de que haya mapeo o no se evaluarán las políticas de seguridad y se aplicará la correcta.

El portal cautivo se va a ejecutar siempre y cuando haya política de portal cautivo y el PA no posea un mapeo usuario-IP, si ya tiene un usuario asignado a una IP específica no será necesario ejecutar el portal cautivo. En algún caso puede pasar que el PA obtiene un mapeo del agente y por tanto nunca se lleva a cabo la identificación por portal cautivo, por lo que aunque se modifiquen los valores estos nunca van a aplicar. Donde se deben modificar los valores de timeout son en la configuración del agente.

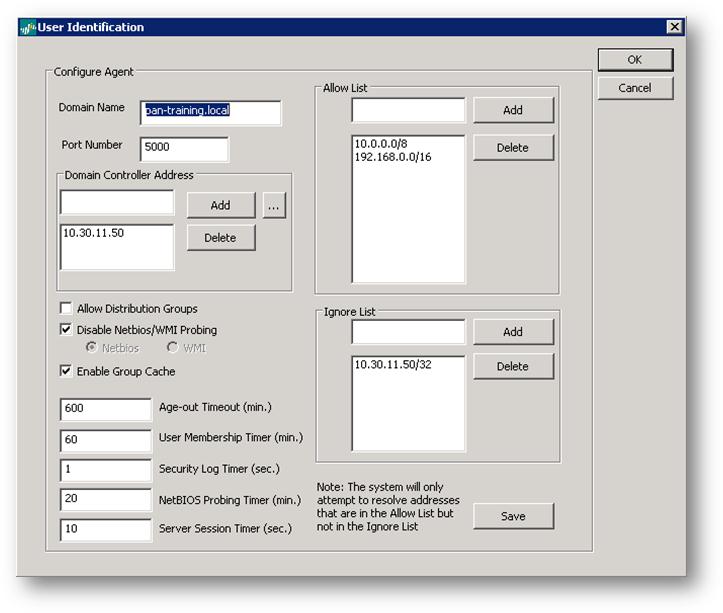

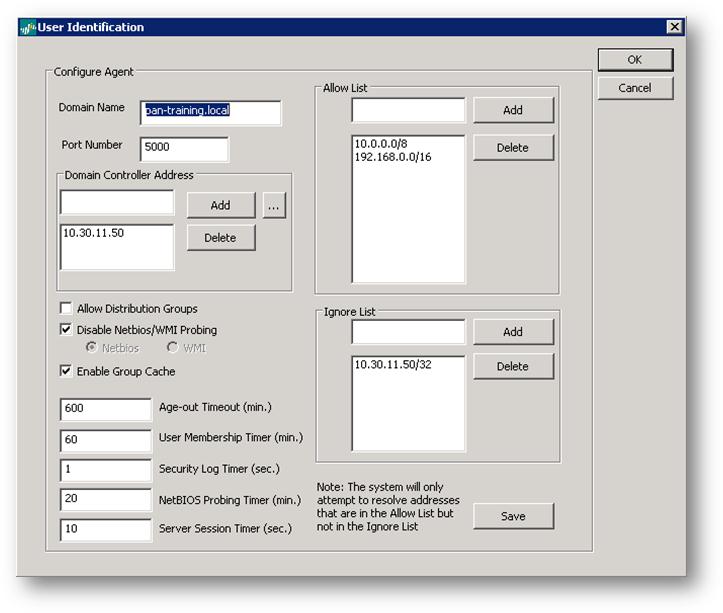

Hay varios parámetros dentro del agente que deben ser verificados y modificados hasta alcanzar un funcionamiento óptimo, el primero que deben comprobar es el security log timer, este parámetro chequea los logs del DC, por defecto su valor es 1 segundo, deberían mantenerlo en ese valor.

El segundo parámetro a revisar es el user membership timer, dicho valor es el encargado de la tasa de refresco de la pertenencia a grupos de los usuarios, si se trata de un entorno muy cambiante debería tener valores pequeños, en caso contrario debería tener valores más elevados.

El tercer valor a tener en cuenta es el NETBIOS probbing timer, este parámetro indica cada cuanto tiempo el agente hace un “barrido” para verificar los mapeos existentes, hay que tener en cuenta el número de usuarios de la red, no es lo mismo un barrido de una red de 1000 usuarios que de una de 25, por lo que el administrador debe ser consecuente con ello.

Por último, el parámetro Age-out Timeot indica la validez de los mapeos llevados a cabos por el agente, modificar este parámetro a valores más pequeños va a ser el que conduzca a que el portal cautivo sea o no utilizado más veces. Aun así se deben tener en cuenta que a más uso se haga del portal cautivo (aun de forma transparente) más retardos percibirá el usuario a la hora de acceder a cualquier recurso puesto que el portal cautivo implica redirecciones.

Podeis probar modificando dichos valores para comprobar si soluciona si teneis algún problema.

En cuanto al documento, recomiendo encarecidamente su lectura pues explica de forma muy detallada el funcionamiento de la identificación de usuarios.

Por defecto PA va a coger la información que le esté proporcionando el agente, el agente tiene distintos métodos para obtener la información, 1: consultar los logs de seguridad de los controladores de dominio, 2: consultar sesiones abiertas en el controlador de dominio para ver procedencia/usuario, 3: queries WMI a los equipos sin identificar.

Adicionalmente, PA permite configurar un portal cautivo, este portal cautivo puede ser explicito (portal con logon y password) o transparente (mediante NTLM). Para que el portal cautivo identifique a usuarios debemos crear una política de Portal cautivo, si no se crea dicha política nunca se llevará a cabo la identificación de usuarios mediante ese método.

El “flujo” es el siguiente, PA recibe un tráfico de un origen determinado, acto seguido comprueba si para la zona de origen del tráfico tenemos activada la opción de identificación de usuarios, si la tiene marcada comprobará si tiene un mapeo para esa IP de origen, en caso contrario, si el equipo no dispone de un mapeo usuario-IP, lo siguiente será comprobar si tiene una política de portal cautivo, en caso de ser así llevará a cabo la identificación mediante portal cautivo (en cualquiera de sus dos formas), si no es así no se llevará a cabo el mapeo usuario-IP. Finalmente independientemente de que haya mapeo o no se evaluarán las políticas de seguridad y se aplicará la correcta.

El portal cautivo se va a ejecutar siempre y cuando haya política de portal cautivo y el PA no posea un mapeo usuario-IP, si ya tiene un usuario asignado a una IP específica no será necesario ejecutar el portal cautivo. En algún caso puede pasar que el PA obtiene un mapeo del agente y por tanto nunca se lleva a cabo la identificación por portal cautivo, por lo que aunque se modifiquen los valores estos nunca van a aplicar. Donde se deben modificar los valores de timeout son en la configuración del agente.

Hay varios parámetros dentro del agente que deben ser verificados y modificados hasta alcanzar un funcionamiento óptimo, el primero que deben comprobar es el security log timer, este parámetro chequea los logs del DC, por defecto su valor es 1 segundo, deberían mantenerlo en ese valor.

El segundo parámetro a revisar es el user membership timer, dicho valor es el encargado de la tasa de refresco de la pertenencia a grupos de los usuarios, si se trata de un entorno muy cambiante debería tener valores pequeños, en caso contrario debería tener valores más elevados.

El tercer valor a tener en cuenta es el NETBIOS probbing timer, este parámetro indica cada cuanto tiempo el agente hace un “barrido” para verificar los mapeos existentes, hay que tener en cuenta el número de usuarios de la red, no es lo mismo un barrido de una red de 1000 usuarios que de una de 25, por lo que el administrador debe ser consecuente con ello.

Por último, el parámetro Age-out Timeot indica la validez de los mapeos llevados a cabos por el agente, modificar este parámetro a valores más pequeños va a ser el que conduzca a que el portal cautivo sea o no utilizado más veces. Aun así se deben tener en cuenta que a más uso se haga del portal cautivo (aun de forma transparente) más retardos percibirá el usuario a la hora de acceder a cualquier recurso puesto que el portal cautivo implica redirecciones.

Podeis probar modificando dichos valores para comprobar si soluciona si teneis algún problema.

En cuanto al documento, recomiendo encarecidamente su lectura pues explica de forma muy detallada el funcionamiento de la identificación de usuarios.

Related Articles

Gestiones del Portal Web de Palo Alto

Gestiones del Portal Web de Palo Alto: How to Register a Device, Create Support Portal Accounts and Activate Licensing https://live.paloaltonetworks.com/docs/DOC-1257 Creating a Sub-Account on the Support Portal ...HA Upgrade Procedure Palo Alto

HA Upgrade Procedure This section provides an overview of the PANOS system software and content upgrade procedures. Release notes should be consulted for detailed instructions. PANOS System Software Upgrade Procedure The following procedure should be ...PAN 4.1.x - nueva configuración de usuarios LDAP/AD y grupos

En las versiones 4.1.x cambia el sistema de asignación de grupos del panagent a realizarlo directamente el Palo Alto, siendo muy común esta falta de configuración, que en versiones anteriores funcionarian, pero con la nueva versión es necesario esté ...How to Register a Palo Alto Networks Firewall on the Support Portal and Apply License Authorization Codes

En el documento adjunto se encuetra especificado el procedimiento.Herramienta de migración

El proceso por parte de Palo Alto para obtener la herramienta de migración es que un usuario con el examen ACE aprobado, contacte con fwmigrate@paloaltonetworks.com para solicitarlo, indicando el usuario de la web de soporte de Palo Alto Networks. ...